Утро понедельника, офис, кофе еще не выпит. Открываете YouTube чтобы глянуть туториал по Excel. А там белая страница с надписью "Доступ заблокирован администратором". Хотя вчера дома все работало. И никаких настроек прокси в браузере нет. Что за чертовщина?

Поздравляем, вы попали в сети transparent proxy. Эта технология следит за каждым вашим кликом в интернете, при этом остается полностью невидимой. Как работает эта магия и можно ли ее обойти? Сейчас все расскажем.

Содержание

- Что представляет собой сервис анонимных прокси

- Как работает анонимный прокси

- Уровни анонимности прокси

- Виды анонимных прокси

- Основные преимущества использования анонимных прокси

- Риски и ограничения

- Как настроить и использовать анонимный прокси

- Как исправить ошибку "Обнаружен анонимный прокси"

- Как выбрать надёжный сервис анонимных прокси

- Часто задаваемые вопросы

- Заключение

- VPN и прокси: основные различия

- Что такое прокси-сервер?

- Что такое VPN?

- Безопасность и конфиденциальность

- Скорость и производительность

- Когда стоит использовать прокси-сервер?

- Когда стоит использовать VPN?

- Стоит ли использовать VPN и прокси одновременно?

- Ошибки при выборе между VPN и прокси

- Разрушаем мифы о VPN и прокси

- VPN или прокси: как выбрать подходящий вариант?

- FAQ

- Заключение

- Что такое прокси сервер для Google Chrome и зачем он нужен

- Как работает прокси в браузере Chrome

- Способы настройки прокси в Google Chrome

- Настройка прокси в Google Chrome через Windows

- Настройка прокси в Google Chrome через macOS

- Настройка прокси для Chrome через расширения

- Настройка прокси в Chrome на Android

- Настройка прокси в Chrome на iPhone и iPad

- Проверка подключения и тест скорости

- Типичные ошибки при работе с прокси в Chrome

- FAQ

- Заключение

- Зачем нужны прокси для Reddit

- Почему Reddit может быть заблокирован

- Какие ограничения есть у Reddit

- Кому и как помогут прокси

- Что можно делать с прокси для Reddit

- Как выбрать подходящий тип прокси для Reddit

- Proxy vs VPN для Reddit

- Как настроить и использовать прокси для Reddit

- Топ провайдеров прокси для Reddit в 2025 году

- Распространенные проблемы и решения

- Практические сценарии использования прокси

- FAQ

- Заключение

- Почему LinkedIn требует использования прокси

- Как прокси помогают в работе с инструментами LinkedIn

- Типы прокси для LinkedIn и критерии выбора

- 10 лучших прокси-провайдеров для LinkedIn

- Настройка и использование прокси

- Советы по безопасному масштабированию LinkedIn outreach

- FAQ

- Заключение: как построить стабильную систему работы с LinkedIn через прокси

- Как Amazon выявляет и блокирует прокси

- Преимущества использования прокси для Amazon

- Какие типы прокси лучше всего подходят для Amazon

- Лучшие провайдеры резидентских прокси для Amazon (2025)

- Ключевые характеристики хорошего прокси-провайдера для Amazon

- Как настроить прокси для Amazon

- Частые проблемы при работе с прокси на Amazon

- Как использовать прокси Amazon для разных задач

- Лучшие практики безопасного использования прокси для Amazon

- FAQ

- Заключение – выбирайте стабильность, а не количество

- Где вводить настройки прокси на Android

- Пошаговая настройка прокси на Android через Wi-Fi

- Почему прокси на Wi-Fi может не работать

- Настройка прокси на Android для мобильного интернета

- Использование приложений для настройки прокси на Android

- Как отключить прокси на Android

- Как проверить, работает ли прокси на Android

- FAQ

- Заключение

- Шаг 1 — Скачайте и установите VMLogin

- Шаг 2 — Создайте новый профиль браузера

- Шаг 3 — Получите данные доступа к Gonzo Proxy

- Шаг 4 — Настройте параметры прокси в VMLogin

- Шаг 5 — Проверьте подключение прокси

- Шаг 6 — Запустите профиль браузера

- Шаг 7 — Опционально: Настройка нескольких профилей / Ротация сессий

- Шаг 8 — Устранение распространенных проблем

- Шаг 9 — Начните автоматизацию с Gonzo Proxy + VMLogin

- Что такое анонимайзер простыми словами

- Чем отличается анонимайзер от прокси и VPN

- Как работает анонимайзер

- Типы анонимайзеров и уровни анонимности

- Как форматировать прокси для работы с анонимайзерами

- Как использовать анонимайзер для доступа к заблокированным сайтам

- Преимущества и риски использования анонимайзеров

- Как выбрать анонимайзер или прокси под задачи

- FAQ

- Conclusion

- Как быстро и эффективно продавать на Авито

- Что такое масспостинг на Авито и зачем он нужен

- Ручной и автоматизированный масспостинг

- Мультиаккаунтинг: как управлять несколькими аккаунтами на Авито

- Пошаговый план запуска

- Как не попасть в бан при масспостинге и мультиаккаунтинге

- Масспостинг vs альтернативные способы продаж

- FAQ

- Conclusion

- Для чего нужен антидетект на Android и iPhone

- Топ-решения для Android и iOS в 2025 году

- Как правильно настроить антидетект браузер на телефоне

- Ограничения и риски при работе с мобильными антидетектами

- Как прокси повышают эффективность antidetect браузеров

- Чек-лист по выбору антидетекта для телефона

- FAQ

- Заключение

- Что значит прозрачный (transparent) прокси

- Как работает прозрачный прокси в реальной сети

- Сферы применения "невидимого" прокси

- Преимущества и недостатки прозрачного прокси

- Настройка прозрачного прокси: пошагово

- Безопасны ли прозрачные прокси

- Популярные решения для настройки прозрачного прокси

- Чек-лист по работе с прозрачными (transparent) прокси

- FAQ

- Заключение

- Почему прокси обязательны для работы в Dolphin Anty

- Виды прокси, которые можно подключить к Dolphin

- Ротационные vs статические

- Пошаговая инструкция: как добавить прокси в Dolphin Anty

- Типичные ошибки при подключении прокси и как их исправить

- Как выбрать надежные прокси для Dolphin Anty

- Советы по оптимизации расходов

- Практические кейсы использования Dolphin Anty с прокси

- FAQ

- Итоги

- Виды прокси, которые используют для парсинга

- Как выбрать прокси для парсинга

- Настройка и ротация прокси при парсинге

- Технические приемы для обхода блокировок

- Практика: как собрать пул прокси для парсинга

- Метрики и мониторинг качества парсинга

- Лучшие практики и готовые решения

- FAQ

- Итоги: какой прокси выбрать под парсинг

- Как работают прокси в онлайн-ставках

- Виды прокси, подходящих для беттинга

- Какие задачи решают прокси в беттинге

- ТОП прокси-сервисов для букмекерских контор в 2025 году

- Сравнительная таблица прокси-сервисов

- Как выбрать прокси для букмекерской конторы

- Как настроить прокси для ставок

- Рекомендации по безопасному использованию прокси для беттинга

- FAQ

- Итоги

- Как работают прокси в арбитраже трафика

- Виды прокси для арбитража и их особенности

- Какие задачи решают прокси в арбитраже

- ТОП прокси-сервисов для арбитража в 2025 году

- Сравнительная таблица прокси-сервисов

- Как выбрать качественный прокси для арбитража

- Как настроить прокси для арбитража

- Рекомендации по безопасному использованию прокси

- FAQ

- Итоги

- Для чего нужны резидентские прокси?

- Как работают резидентские прокси?

- Чем резидентские прокси отличаются от других?

- Подключаем резидентские прокси от GonzoProxy

- Примеры использования резидентских прокси от GonzoProxy в Python

- Плюсы и минусы резидентских прокси

- Как проверить резидентские прокси?

- Ошибки при использовании

- FAQ

- Заключение

- Почему Facebook часто блокирует аккаунты и карты?

- Зачем использовать виртуальную карту для Facebook Ads?

- Multicards.io — надёжный сервис виртуальных карт для рекламы в Meta

- Покупать или создавать аккаунты Facebook Ads?

- Зачем нужны прокси?

- Какие прокси лучше всего подходят для рекламы?

- GonzoProxy — качественные прокси для Facebook Ads

- Как безопасно привязать виртуальную карту к Facebook Ads

- Итоговые рекомендации

- Что такое DePIN-ферма и зачем она вам нужна?

- Что вообще такое DePIN?

- Вот ещё примеры DePIN-проектов, которые уже в топе

- Что понадобится для запуска своей DePIN-фермы?

- Как создать профили и настроить антидетект-браузер?

- Как выбрать и настроить прокси?

- Что с Twitter/X аккаунтами?

- Как создать почты?

- Перед запуском — важный совет!

- Как грамотно замиксовать аккаунты?

- Как современные антифрод-системы отслеживают нарушителей

- Google Ads: особенности антифрода в 2025

- Как понять что у тебя проблемы с прокси?

- Почему большинство прокси не работают с рекламными платформами

- Как выбрать и проверить прокси для рекламных платформ

- Стратегия стабильной работы с рекламными платформами

- Заключение: не экономь на инфраструктуре

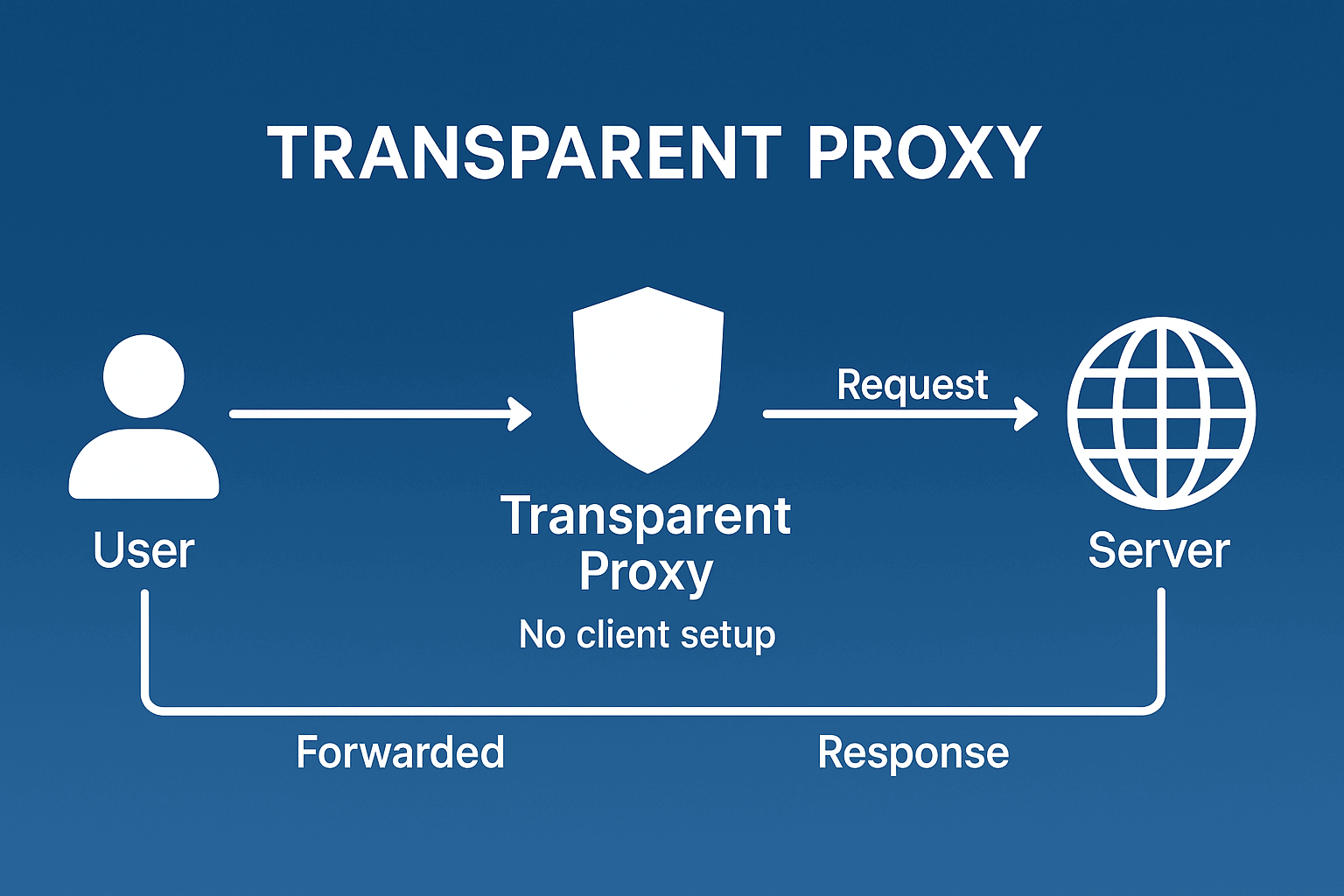

Определение

Прозрачный прокси сервер работает как невидимка. Перехватывает весь сетевой трафик автоматически, без всяких настроек с вашей стороны. Компьютер уверен что общается с сайтом напрямую. На деле между ними стоит посредник который все видит и контролирует.

Техническая документация пестрит синонимами. Intercepting proxy, forced proxy, inline proxy, transparent proxy. Разные слова, одна суть. Сервер который насильно встраивается между вами и интернетом. Не спрашивая разрешения.

Как работает прозрачный прокси

Представьте автобус который едет по маршруту. Пассажиры думают что едут прямо до конечной. Но водитель сворачивает на объездную дорогу через КПП. Там проверяют документы, досматривают багаж. И только потом пускают дальше. Или разворачивают обратно если что-то не так.

С сетевыми пакетами та же история. Компьютер отправляет запрос "хочу на facebook.com". Роутер ловит этот пакет и думает "так-так, 80 порт, HTTP трафик". Вместо отправки в интернет роутер заворачивает пакет на локальный прокси-сервер. Тот смотрит в свои списки. Facebook в черном списке? Возвращаем страницу с блокировкой. Разрешен? Идем на Facebook от имени пользователя, забираем страницу, отдаем обратно.

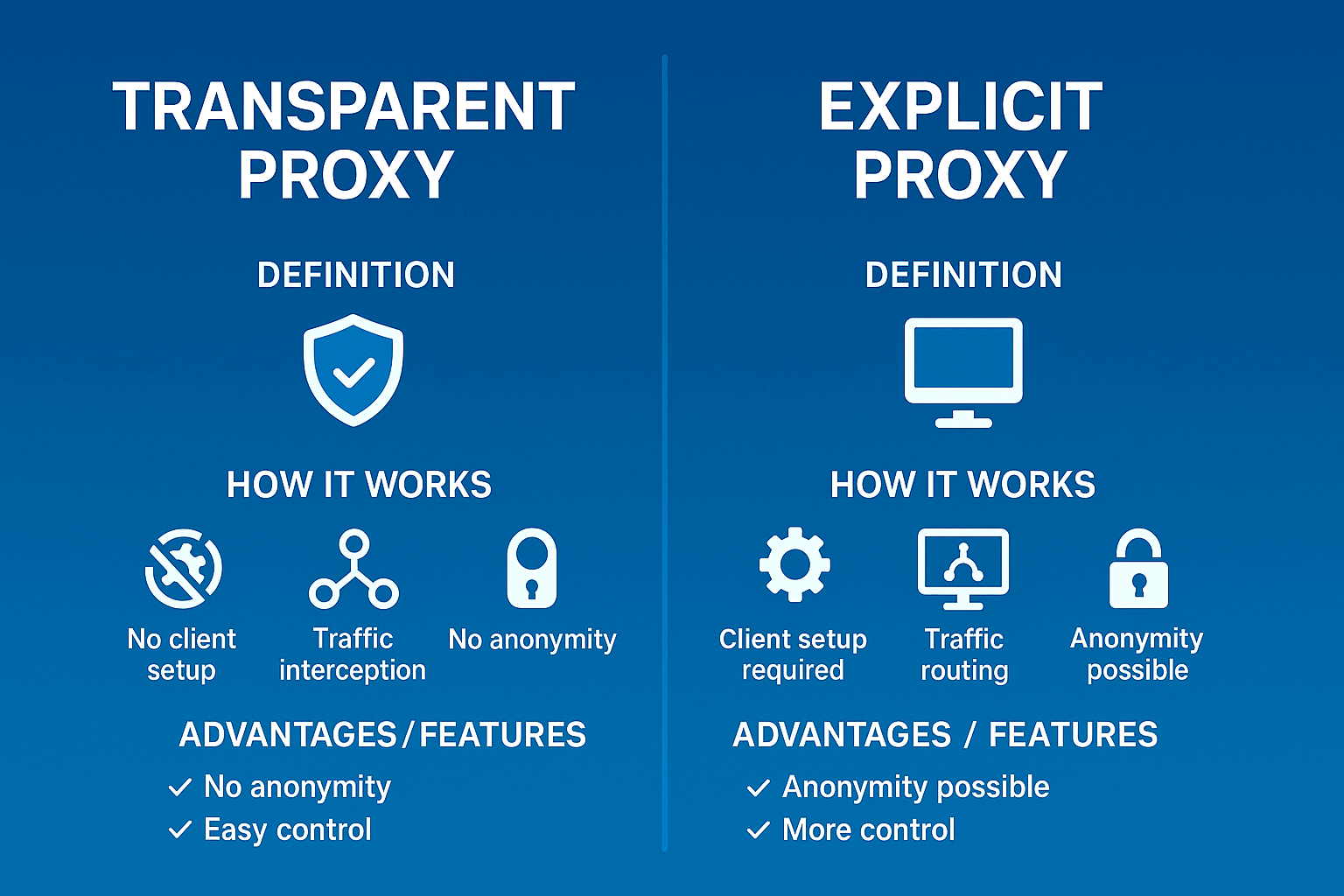

Отличия от обычного (явного) прокси

Обычный прокси честная штука. Прописали адрес в настройках, работает. Надоел? Убрали галочку, работаете напрямую. Все прозрачно и понятно.

С transparent proxy фокус не пройдет. Никаких настроек нет. Отключить нельзя. Обойти можно только через VPN или сменив точку подключения. И главное различие: обычный прокси может скрыть ваш IP от сайтов, сделать вас анонимным. Прозрачный делает противоположное. Добавляет в каждый запрос информацию "смотрите, вот его реальный IP, вот через какой прокси идет".

Перенаправление трафика через NAT/iptables

Linux-админы любят iptables за гибкость. Пара строчек кода и весь трафик офиса под контролем. Смотрите как элегантно:

iptables -t nat -A PREROUTING -s 192.168.1.0/24 -p tcp --dport 80 -j REDIRECT --to-port 3128

iptables -t nat -A PREROUTING -s 192.168.1.0/24 -p tcp --dport 443 -j REDIRECT --to-port 3129

Расшифровка для непосвященных. Берем все пакеты из локальной сети (192.168.1.0/24). Если пакет идет на 80 порт (обычные сайты) кидаем его на порт 3128. Если на 443 (защищенные сайты) кидаем на 3129. На этих портах сидит Squid и разбирается что к чему.

Обработка HTTP и HTTPS-запросов

HTTP это как открытка. Все видно невооруженным глазом. Какой сайт запросили, что в форму ввели, какие куки передали. Админ может не только смотреть но и менять. Вырезать рекламу. Вставлять свои скрипты. Подменять картинки на котиков (шутка, но технически возможно).

HTTPS другая история. Это как письмо в запечатанном конверте. Прокси видит только адрес получателя (через SNI). Что внутри - тайна. Конечно админы нашли выход. Ставят свой сертификат безопасности на все компы в офисе. Теперь прокси может вскрывать конверты, читать, запечатывать обратно. Называется SSL-инспекция. Сомнительно с точки зрения приватности но работает.

Добавление заголовков, раскрывающих IP клиента

Стандарты интернета требуют честности – если прокси обработал запрос, должен признаться. Добавляются специальные метки. Via говорит "тут был прокси версии такой-то". X-Forwarded-For сообщает "реальный IP клиента вот этот". X-Real-IP дублирует для надежности.

Получается парадокс. Прокси невидим для пользователя но кричит о себе каждому сайту. Это не баг, это фича. Задача transparent proxy не прятать, а контролировать.

Корпоративные сети

Большой бизнес обожает контроль. Прозрачный прокси дает его в полном объеме. Статистика по каждому сотруднику. Кто сколько времени провел в соцсетях. Кто качает торренты в рабочее время. Кто пытается зайти на сайты конкурентов.

Плюс экономия. Компания из 500 человек. Каждый месяц выходит обновление Windows весом 5 гигабайт. Без прокси это 2.5 терабайта трафика. С прокси скачивается один раз, остальные получают с локального сервера. Экономия десятки тысяч рублей ежемесячно.

Учебные заведения

Школы и универы в сложном положении. С одной стороны закон требует блокировать "взрослый" контент. С другой студенты должны иметь доступ к образовательным ресурсам. С третьей препод хочет показать видео с YouTube но не хочет чтобы студенты там зависали.

Transparent proxy решает все разом. Для студентов YouTube заблокирован. Для преподов открыт. В учебное время соцсети недоступны. После занятий пожалуйста. Гибко, удобно, никто не обижен.

Интернет-провайдеры

Ваш провайдер почти гарантированно использует прозрачные прокси. Не для слежки (хотя кто знает). Для оптимизации. Миллион абонентов смотрит финал "Игры престолов"? Зачем качать миллион раз? Закачали один раз на локальный сервер, раздаем всем оттуда.

Мобильные операторы идут дальше. Сжимают картинки на лету. JPEG весил мегабайт, стал 200 килобайт. Качество хуже но страницы грузятся быстрее. Абонент доволен скоростью, оператор экономит на трафике.

MikroTik и роутеры

Микротик это швейцарский нож сетевого админа. Роутер, файрвол, прокси в одной коробке. Для малого офиса идеально. Воткнул, настроил за 10 минут, работает годами.

Прозрачный прокси микротик настраивается через веб-морду. Никакой командной строки, все на кнопочках. Хочешь заблокировать Instagram? Три клика. Нужна статистика кто куда ходит? Вот она, с графиками. Ограничить YouTube до 1 мегабита? Пожалуйста.

Плюсы

Простота развертывания подкупает. Не нужно бегать по офису, настраивать каждый комп. Поставил сервер в серверной, прописал пару правил на роутере. Все, весь офис под колпаком. Новый сотрудник принес свой ноут? Автоматически попадает под те же правила.

Кэширование экономит бешеные деньги. Реальный пример. Дизайн-студия, 50 человек, постоянно качают исходники с фотостоков. Без кэша счет за интернет 120 тысяч в месяц. С кэшем 40 тысяч. Прокси окупился за первый же месяц.

Безопасность на уровне. Сотрудник кликнул на фишинговую ссылку в письме? Прокси блокирует. Пытается скачать взломанный фотошоп с левого сайта? Опять блок. Майнеры, ботнеты, трояны отсекаются еще на подлете.

Минусы

Скорость может упасть в разы. Особенно если сервер слабый или неправильно настроен. Видел случай: офис на 200 человек, прокси на древнем Pentium 4. Сайты открывались по минуте. Поставили нормальный сервер, проблема ушла.

Приложения глючат и отваливаются. Банк-клиенты видят прокси и паникуют "а вдруг это хакеры". Zoom для бизнеса теряет связь. Корпоративный VPN отказывается подключаться. Приходится делать исключения, а каждое исключение это дыра в защите.

Про анонимность забудьте навсегда. Прозрачный прокси это как камера наблюдения. Создан чтобы следить, а не прятать. Ваш IP, браузер, ОС, даже расширения браузера, все видно админу и передается сайтам.

Где лучше не использовать

Нужно спарсить цены конкурентов? Прозрачный прокси худший выбор. После десятка запросов ваш IP улетит в бан. Сайт увидит реальный адрес и заблокирует навсегда.

Хотите посмотреть как выглядит реклама в США? Бесполезно. Прозрачный прокси не меняет геолокацию. Google все равно покажет российскую рекламу.

Для таких задач существуют специализированные сервисы. Тот же GonzoProxy дает доступ к миллионам резидентских IP по всему миру. Сайты видят обычных пользователей из нужной страны. Никаких банов, полная анонимность.

Установка сервера (Squid, 3proxy и др.)

Шаг 1. Подготовка сервера

Берем чистый сервер Ubuntu 22.04 LTS. Минимальные требования:

- 2 CPU ядра (на 50 юзеров)

- 4 GB RAM (плюс 100 MB на каждого юзера)

- 100 GB SSD для кэша

- 2 сетевые карты (одна смотрит в интернет, другая в локалку)

Шаг 2. Обновление системы

sudo apt update

sudo apt upgrade -y

sudo reboot

Шаг 3. Установка Squid

sudo apt install squid squid-common -y

Шаг 4. Бэкап оригинального конфига

sudo cp /etc/squid/squid.conf /etc/squid/squid.conf.original

Шаг 5. Базовая настройка

sudo nano /etc/squid/squid.conf

Находим и меняем строки:

# Разрешаем локальную сеть

acl localnet src 192.168.1.0/24

# Включаем прозрачный режим

http_port 3128 transparent

# Настраиваем кэш

cache_dir ufs /var/spool/squid 10000 16 256

Шаг 6. Создание директории кэша

sudo squid -z

Шаг 7. Запуск и проверка

sudo systemctl restart squid

sudo systemctl enable squid

sudo systemctl status squid

Настройка iptables для перенаправления

Шаг 1. Включение форвардинга пакетов

sudo nano /etc/sysctl.conf

Добавляем в конец файла:

net.ipv4.ip_forward=1

net.ipv6.conf.all.forwarding=1

Применяем:

sudo sysctl -p

Шаг 2. Настройка интерфейсов

Проверяем какие интерфейсы есть:

ip addr show

Обычно eth0 смотрит в интернет, eth1 в локалку.

Шаг 3. Создание правил iptables

Создаем скрипт:

sudo nano /etc/iptables-transparent.sh

Вставляем:

#!/bin/bash

# Очистка старых правил

iptables -F

iptables -t nat -F

# Разрешаем локальный трафик

iptables -A INPUT -i lo -j ACCEPT

# Разрешаем установленные соединения

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

# Перенаправление HTTP

iptables -t nat -A PREROUTING -i eth1 -p tcp --dport 80 -j REDIRECT --to-port 3128

# Перенаправление HTTPS (опционально)

iptables -t nat -A PREROUTING -i eth1 -p tcp --dport 443 -j REDIRECT --to-port 3129

# Маскарадинг для выхода в интернет

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

# Разрешаем форвардинг

iptables -A FORWARD -i eth1 -o eth0 -j ACCEPT

iptables -A FORWARD -i eth0 -o eth1 -m state --state RELATED,ESTABLISHED -j ACCEPT

Шаг 4. Применение правил

sudo chmod +x /etc/iptables-transparent.sh

sudo /etc/iptables-transparent.sh

Шаг 5. Сохранение правил

sudo apt install iptables-persistent -y

sudo netfilter-persistent save

Пример конфигурации на MikroTik

Шаг 1. Подключение к роутеру

Скачиваем WinBox с mikrotik.com. Подключаемся по MAC-адресу (вкладка Neighbors).

Шаг 2. Базовая настройка прокси

Открываем IP → Web Proxy:

- Поставить галку Enabled

- Port: 8080

- Cache Administrator: admin@company.local

- Max. Cache Size: Unlimited

- Max. Cache Object Size: 50000 KiB

Нажимаем Apply.

Шаг 3. Настройка перенаправления

Открываем IP → Firewall → NAT → Add New:

- Chain: dstnat

- Src. Address: 192.168.88.0/24 (ваша локальная сеть)

- Protocol: 6 (tcp)

- Dst. Port: 80

- Action: redirect

- To Ports: 8080

Шаг 4. Правила блокировки

Открываем IP → Web Proxy → Access → Add New:

- Dst. Host: *.facebook.com

- Action: deny

- Redirect To: 192.168.88.1/blocked.html (страница блокировки)

Шаг 5. Настройка кэширования

В том же разделе Web Proxy:

- Cache On Disk: yes

- Cache Path: disk1/proxy-cache

Шаг 6. Проверка работы

Открываем IP → Web Proxy → Cache Contents. Должны появиться закэшированные объекты.

Кэширование и фильтрация трафика

Настройка кэширования в Squid

Редактируем /etc/squid/squid.conf:

# Память под кэш

cache_mem 1024 MB

# Максимальный размер объекта в памяти

maximum_object_size_in_memory 10 MB

# Дисковый кэш

cache_dir aufs /var/cache/squid 50000 16 256

# Максимальный размер файла

maximum_object_size 4 GB

# Минимальный размер файла

minimum_object_size 0 KB

# Алгоритм замены

cache_replacement_policy heap LFUDA

# Правила обновления кэша

# Картинки кэшируем на неделю

refresh_pattern -i \.(gif|png|jpg|jpeg|ico)$ 10080 90% 43200 override-expire ignore-no-cache ignore-no-store ignore-private

# Видео кэшируем на месяц

refresh_pattern -i \.(mp4|avi|mkv|flv|wmv)$ 43200 90% 432000 override-expire ignore-no-cache ignore-no-store ignore-private

# Архивы и исполняемые файлы

refresh_pattern -i \.(iso|deb|rpm|zip|tar|gz|bz2|rar|exe|msi)$ 43200 90% 432000 override-expire ignore-no-cache ignore-no-store ignore-private

# CSS и JS файлы на день

refresh_pattern -i \.(css|js)$ 1440 40% 40320

# Обновления Windows

refresh_pattern windowsupdate.com/.*\.(cab|exe|msi|psf) 4320 100% 43200 override-expire ignore-no-cache

Настройка фильтрации

Создаем файл с заблокированными сайтами:

sudo nano /etc/squid/blocked_sites.txt

Добавляем домены:

.facebook.com

.instagram.com

.tiktok.com

.vk.com

В squid.conf добавляем:

# ACL для заблокированных сайтов

acl blocked_sites dstdomain "/etc/squid/blocked_sites.txt"

http_access deny blocked_sites

# Страница блокировки

deny_info ERR_BLOCKED blocked_sites

Создаем кастомную страницу блокировки:

sudo nano /usr/share/squid/errors/ru/ERR_BLOCKED

<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8">

<title>Доступ заблокирован</title>

</head>

<body>

<h1>Сайт %U заблокирован</h1>

<p>Данный ресурс заблокирован политикой безопасности компании.</p>

<p>Если считаете блокировку ошибочной, обратитесь в IT-отдел.</p>

</body>

</html>

Перезапускаем Squid:

sudo systemctl reload squid

Почему прозрачный прокси не анонимен

Анонимность и transparent proxy несовместимы как водка и кефир. Каждый запрос кричит "вот мой настоящий IP, вот какой у меня браузер, вот мой часовой пояс". Заголовки Via и X-Forwarded-For выдают вас с потрохами.

Хотите проверить? Зайдите на httpbin.org/headers. Увидите все что видит любой сайт. Никакой тайны, полная прозрачность. Иронично для прокси который называется прозрачным.

Ограничения при работе с HTTPS

HTTPS придумали чтобы никто не подсматривал. И работает отлично. Прокси видит только куда идет соединение (домен в SNI). Что передается внутри - черный ящик.

Корпорации обходят защиту грубо но эффективно. Ставят свой корневой сертификат на все компы. Теперь прокси может расшифровать любой HTTPS трафик. Но если этот сертификат попадет в чужие руки, считайте что все пароли скомпрометированы.

Уязвимости: подмена трафика, MITM-атаки

Взломанный прозрачный прокси это катастрофа. Хакер получает весь трафик организации на блюдечке. Может читать, изменять, подделывать. Внедрять вирусы в скачиваемые файлы. Красть пароли и куки. Перенаправлять на фишинговые копии сайтов.

Защититься сложно. Пользователь не может отключить прокси. Не может проверить его настройки. Остается только надеяться что админ знает что делает и регулярно обновляет софт.

Как узнать есть ли в сети прозрачный прокси

Детектим несколькими способами. Простейший - идем на 2ip.ru в раздел проверки прокси. Если пишет что прокси обнаружен, значит админ не скрывается.

Способ для гиков. Открываем терминал:

traceroute google.com

Смотрим на хопы. Если внутри локальной сети больше одного-двух прыжков, вероятно стоит прокси.

Еще вариант - сравнить TTL. Пингуем google.com из дома и из офиса. Если TTL в офисе меньше, трафик где-то обрабатывается дополнительно.

Для задач где критична приватность используйте проверенные VPN или прокси-сервисы. GonzoProxy например предоставляет резидентские IP которые системы защиты не могут отличить от обычных пользователей.

Squid как прозрачный прокси

Дедушка всех прокси, разрабатывается с 1996. Умеет абсолютно все. Сложные ACL, интеграция с AD, детальное логирование. Минус - конфиг на тысячу строк отпугивает новичков.

OpenWRT как прозрачный прокси

Превращает домашний роутер в комбайн. Ставится на любое железо от TP-Link до Asus. Встроенный tinyproxy справится с квартирой или малым офисом.

ByeDPI и прозрачный прокси

Свежая разработка для борьбы с блокировками. Фрагментирует пакеты чтобы обмануть DPI провайдера. Работает как прозрачный прокси с хитростями.

FreeBSD прозрачный HTTP-прокси

Для ценителей стабильности. BSD + pf это эталон производительности. Обрабатывает гигабиты трафика не напрягаясь. Требует опытного админа.

MikroTik и режим прозрачного прокси

Plug and play решение. Купил коробочку, воткнул провода, покликал в вебморде. Через час работает. Функционал базовый но большинству хватает.

UserGate как прозрачный прокси

Энтерпрайз решение с русскими корнями. Сертификаты ФСТЭК, интеграция с реестрами РКН, соответствие всем законам. Стоит как самолет но если нужны бумажки - выбора нет.

- Тестируйте на небольшой группе прежде чем раскатывать на всех.

- Проверьте критичные приложения, они любят отваливаться.

- Настройте мониторинг нагрузки, иначе узнаете о проблемах когда все ляжет.

- Подготовьте white-list для VIP и проблемных сервисов.

- Делайте бэкапы конфигов перед каждым изменением.

- Ведите лог изменений, через месяц забудете что и зачем меняли.

FAQ

Прозрачный прокси мощный инструмент контроля и оптимизации корпоративной сети. Экономит трафик, защищает от вирусов, повышает продуктивность. Но не ждите от него чудес в плане анонимности или обхода блокировок.

Для профессиональных задач парсинга, автоматизации, работы с гео нужны специализированные решения. GonzoProxy предлагает премиальные резидентские прокси которые не отличить от обычных пользователей. Воспользуйтесь промокодом WELCOME15 для скидки 15%.